| منوی اصلی |

|

|

|

تاريخ : سه شنبه 16 اردیبهشت 1404 تاريخ : سه شنبه 16 اردیبهشت 1404 |

|

|

| درباره ي سايت |

|

|

|

تهیه پیشینه پژوهش ::

پیشینه یا سوابق پژوهشی مربوط به مساله تحقیق یکی از عناصر مهم پروپوزالهای پژوهشی و نیز تحقیقات محسوب میشود. در این قسمت به چند سوال عمده در این زمینه پاسخ میگوییم.

چرا باید پیشینه تهیه کنیم؟ جمعآوری پیشینه چه اهمیتی دارد؟ همانطور که مي دانيد، پژوهش اساساً به دنبال پاسخ سؤالات یا آزمون فرضیاتی است که در بیان مساله مطرح شده است. از آنجا که ما اولین یا تنها پژوهشگر این کرهی خاکی نیستیم!!!، همواره باید احتمال بدهیم که پژوهشگران دیگری نیز ممکن است وجود داشته باشند که به مسالهای عین یا شبیه مساله تحقیق ما پرداخته باشند. مراجعه به تحقیقات، مقالات یا کتابها و حتی مصاحبهها یا سخنرانیهای آنان میتواند پیامدهای مثبت متعددی داشته باشد که از آن جمله میتوان به موارد زیر اشاره کرد:

1- ابعاد جدیدی از مساله تحقیق را بر ما آشکار کند تا به جای تکرار بیهودهی تحقیق دیگران، تحقیق تازهای انجام دهیم.

2- به تدقیق سوالات یا فرضیات تحقیقمان کمک کند.

3- به ظرایف روش شناختی تحقیق درباره موضوع بیشتر آشنا بشویم.

4- خلاصه اینکه ما را در تجربیات محققان قبلی شریک کند و احتمال تکرار خطا در پژوهش را کاهش دهد.

اهداف ما نيزگسترش دانش و دستيابي آسان پژوهشگران ، انديشمندان ، دانشجويان و كليه علاقمندان به توسعه دانش به مقالات و پروژه هاي فارسي مي باشد تا در جهت اعتلاي دانش اين مرز و بوم سهيم باشيم

|

|

|

| موضوعات سايت |

|

|

|

|

|

| مطالب تصادفي |

|

|

|

|

|

| جستجوی پیشرفته |

|

|

|

|

|

|

| پیغام مدیر سایت |

|

|

|

|

حل تمرین دروس الکترونیک، مدارهای الکتریکی،کنترل خطی، نانوالکترونیک، فناوری ساخت مدارهای دیجیتال، ریاضیات مهندسی، معادلات دیفرانسیل، و.....

رشته مهندسی برق گرایش های الکترونیک، قدرت، کنترل، مخابرات، کامپیوتر

کاردانی، کارشناسی، کارشناسی ارشد، دکتری

از طریق تماس، واتساپ، تلگرام با شماره تلفن09372002091 وهمچنین از طریق دایرکت پیج اینستاگرام project_tehran درخواست خود را ارسال فرمایید

در سریعترین زمان و با بهترین کیفیت توسط تیم متخصص دکتری انجام می شود

*****************************************************************************

شبیه سازی پروژه و مقاله درتمام سطوح دانشگاهی پذیرفته می

شود

*****************************************************************************

*****************************************************************************

مامي توانيم با كمترين هزينه ودر كوتاهترين زمان ممكن در تهيه پروپزال ، پروژه ، مقاله ، پايان نامه ، گزارش كارآموزي ،به شما كمك كنيم. در صورت تمايل عنوان ومشخصات كامل مطلب درخواستي و رشته و مقطع تحصيلي و شماره همراه خود را جهت اعلام نتيجه در قسمت نظرات ثبت کنید .

ضمناْ اگر از نظر وقت عجله دارید به ایمیل یا تلگرام زیر اعلام فرمائید

ایمیل com.dr@yahoo.com

از طریق تلگرام یا واتساپ با این شماره درخواست خود را اعلام فرمایید : 09372002091

|

|

|

| جستجوی فایل ( پیشنهاد می شود جهت دسترسی سریعتر به مطلب مورد نیاز از این جستجو استفاده |

|

|

|

|

|

| جستجوی2 ( پیشنهاد می شود جهت دسترسی سریعتر به مطلب مورد نیاز از این جستجو استفاده شود ) |

|

|

|

|

|

|

|

پروژه : مسیریابی روتر و انواع آن ( با فرمت ورد )

پيشگفتار:

از بررسي و قضاوت در مورد تحقيقاتي که هم اکنون صورت مي پذيرد مي توان به اين نتيجه رسيد که مسيريابي در اينترنت جزء اکثر مواردي است که رغبت بدان هم چنان تنزل نيافته است. مخصوصا مسيريابي مبتني بر کيفيت سرويس (QOS) در سالهاي اخيرگواه صحت اين ادعاست.

در طول دهه اخير،اينترنت از پروژه هاي تحقيقاتي ارتباطات که دنياي ما را براي هميشه دچار تحول ساخته اند،فراتر رفته است.پيام هاي فوري،تلفني ip،فيلم و موسقي هاي درخواستي،بانکداري؛تنها بخشي از کاربرد هاي فراواني هستند که زندگي ما را راحتر کرده اند.اما تکنولوژي و فناوري که ما را قادر به استفاده از اين امکانات مي کند شبکه هاي کامپيوتري و نحوه ي ارتباط بين اين شبکه ها مي باشد.اينترنت که بزرگترين ابزار براي ارائه خدمات فوق مي باشد از چندين هزار شبکه کوچک تشکيل شده است که براي برقراري ارتباط و تبادل اطلاعت بين اين شبکه ها به يک شبکه گسترده ديگر نياز دارد که backbone ناميده مي شود، و داراي device هاي مختلف از جمله router است ،نحوه ي رد و بدل شدن پيام ها بين router ها اساس کار اين backbone مي باشد،ما به دليل اهميتي که اين تکنيک ارسال و دريافت پيام از يک نتقطه به نقطه ديگر دارد روش هاي مختلف انجام اين کار را بررسي مي کنيم و در نهايت بهترين و مناسب ترين روش انجام کار را به صورت کامل بررسي مي کنيم.

اساس آغاز يک پروژه نظريه فکر يا خواسته اي است که توسط شخص يا اشخاص يا سازماني مطرح مي شود.هدف از انجام اين پروژه تحليل و چگونگي کار پروتکل هاي مسير يابي و مقايسه آنها و بررسي پروتکل OSPF به طور کامل و ارائه تکنيک هاي هوش مصنوعي براي بهبود کارايي اين پروتکل است.

توضيحات ذيل درباره فصل هاي اين پروژه است و ايده کلي از اين پروژه را در اختيار شما قرار خواهد داد.

• فصل اول: تعريف کلي از مسيرياب و کاربرد آن در شبکه هاي کامپيوتري و معيار هاي مختلف براي يک الگوريتم مسيريابي ونحوه مسيريابي پروتکل IP به صورت ايستا را ارائه مي دهد.

• فصل دوم: پروتکل مسيريابي OSPF و مزاياي آن و چگونگي اجراي اين الگوريتم در مسيرياب هاي سيسکو را بيان مي کند.

• فصل سوم: طراحي و پياده سازي مدل فازي الگوريتم OSPF و تجزيه و تحليل اين الگوريتم را بيان مي کند.

• فصل چهارم : مسيريابي چند منظوره وچگونگي مسيريابي چند منظوره OSPF را توضيح مي دهد.

درباره :

مسیریابی در شبکه ها , بانک اطلاعات XML , امنيت شبكه , بررسي انواع سيستم هاي امنيتي شبكه با نگاه ويژه به انواع فايروالها , الگوريتم هاي مسير يابي در شبكه , درباره :

مسیریابی در شبکه ها , بانک اطلاعات XML , امنيت شبكه , بررسي انواع سيستم هاي امنيتي شبكه با نگاه ويژه به انواع فايروالها , الگوريتم هاي مسير يابي در شبكه ,

برچسب ها :

پروژه : مسیریابی روتر و انواع آن ( با فرمت ورد ) ,

|

|

|

|

|

|

پایان نامه : بررسی شبكه هاي سنسور ( Sensor Networks)

چکیده

شبکه هاي حسگر بی سیم از جهات بسیاري شبیه به شبکه هايad hoc متحرك (MANET) می باشند، اما پروتکل هایی که براي شبکه ها يad hoc مورد استفاده قرار می گیرند براي شبکه هاي حسگر بی سیم مناسب نمی باشند. در شبکه هايad hoc مسئله اصلی براي طراحی پروتکل ها،کیفیت سرویس دهی (QS) می باشد، در صورتی که در شبکه هاي حسگر بی سیم محدودیت اصلی براي طراحی پروتکلها، انرژي محدود حسگرها می باشد. در واقع پروتکل هایی که مصرف توان در حسگرها را به حداقل برسانند، براي شبکه هاي حسگر بی سیم بیشتر مورد توجه هستند.

به طور کلی تفاوت هاي اصلی شبکه هاي حسگر بی سیم با شبکه هاي ad hoc به قرار زیر است:

1. تعداد گره هاي شبکه در شبکه هاي حسگر بی سیم بسیار بیشتر از شبکه هاي ad hoc است .

2. حسگرها در شبکه هاي حسگر بی سیم به صورت فشرده جایگذاري شده اند.

3. حسگرها در شبکه هاي حسگر بی سیم بیشتر در معرض خرابی هستند.

4. توپولوژي شبکه هاي حسگر بی سیم دائما در حال تغییر است.

5. در اکثر شبکه هاي حسگر بی سیم برقراري ارتباط به صورت پخش است در صورتی که براي شبکه هاي ad hoc ارتباط به صورت نقطه به نقطه است.

6. حسگرها در اندازه، توان، قدرت محاسبه و حافظه محدودیت دارند................

پیشرفتهاي اخیر در زمینه سیستم هاي MEMS، حسگرهاي هوشمند ، مخابرات بی سیم وهمچنین الکترونیک دیجیتال، امکان ساخت گره هاي حسگر کوچک، کم مصرف و کم هزینه رافراهم می سازند که توانایی برقراري ارتباط به صورت بی سیم را نیز دارا می باشند. این گره هاي حسگر کوچک شامل سه بخش حسگر،پردازش اطلاعات و انتقال اطلاعات به صورت بی سیم می باشند . به طور کلی یک شبکه حسگر بی سیم شامل تعداد زیادي از این گره ها می باشد که براي اندازه گیري یک پارامتر، داده هاي آنها به صورت دسته جمعی مورد توجه قرار می گیرد. یعنی همه اطلاعات جمع آوري شده براي یک پارامتر، در یک گره ازشبکه که معمولا ایستگاه پایه (BS) نامیده میشود، پردازش شده و مقدار واقعی آن پارا متر به طور نسبتا دقیقی تخمین زده می شود. در این شبکه ها معمولا از کار افتادن یک گره ي شبکه تقریبا تأثیري در مقدار تخمین زده شده ندارد. در شبکه هاي حسگر بی سیم، گره هاي حسگر با تعداد زیاد در داخل مکان مورد نظر و یا بسیار نزدیک به آن براي اندازه گیري پارامترمورد نظر قرار دارند. مکان این گره ها از قبل طراحی نشده است. این مسئله به سادگی کار جایگذاري حسگرها در شبکه کمک میکند اما در عوض، پروتکل هایی که براي این شبکه ها به کارگرفته می شود باید خودتنظیم یا خودسازمانده باشند. با توجه به اینکه این حسگرها در داخل خود پردازنده دارند، براي کم شدن حجم انتقال اطلاعات، این حسگرها فقط داده مورد نیاز را پس ازپردازش داده هاي اولیه می فرستند....................

شبكه هاي حسگر( Sensor Network) نسل جديدي از شبكه ها هستند كه به طور معمول، از تعداد زيادي گره ارزان قيمت تشكيل شده اند و ارتباط اين گره ها به صورت بي سيم صورت مي گيرد. هدف اصلي در ا ين شبكه ها، جمع آوري اطلاعاتي در مورد محيط پيرامو ن حسگر هاي شبكه است. نحوه عملكرد كلي اين شبكه ها به ا ين صورت است كه گره ها اطاعات مور د نياز را جمع آوري مي كنند و سپس آنها را به سمت گيرنده ارسال مي كنند.تفاوت عمده شبكه هاي حسگر امروزه به عنوان يكي از مباحث بسيار داغ علمي مطرح است و تحقيقات بسياري بر روي بهبود عملكرد اين شبكه ها صورت مي گيرد. تاكنون كارهاي زيادي در جهت بهبود و افزايش كار ايي در زمينه پخش اطلاعات در شبكه هاي حسگر، صورت گرفته است. يكي از روشهاي مطرح در اين زمينه، روش انتشار مستقيم است كه در اين روش از ايده نامگذاري سطح پايين اطلاعات استفاده شده است و كليه داده ها در اين روش به صورت زوجهاي صفت مقدار نامگذاري مي شود.

در فصل اول این پایان نامه ، مقدمه و کلیات و عوامل مهم در طراحی شبکه هاي حسگر بررسی شده و فصل دوم ساختار کلی شبکه های حسگر و درفصل سوم مسیر یابی در شبکه های حسگر بطور کامل تحلیل شده و در فصل چهارم مبحث امنیت مطرح شده و به بررسی انواع حمله های رایج در شبکه های حسگر بی سیم پرداخته شده است و در نهایت پس از نتیجه گیری در فصل پنجم ،کاربرد و مزایای استفاده از شبکه های سنسور بی سیم (WSN) بعنوان مطالعه موردی یک مقاله از ژورنال IEEE SENSORS JOURNAL که در, OCTOBER 2013 چاپ شده در ضمیمه آورده شده است .

درباره :

شبکه موبایل , شبکه حسگر بی سیم , شبکه های کامپیوتری , الگوریتم خوشه بندی فازی , امنيت شبكه , شبکه كامپيوتري , شبکه های بی سیم Wireless , درباره :

شبکه موبایل , شبکه حسگر بی سیم , شبکه های کامپیوتری , الگوریتم خوشه بندی فازی , امنيت شبكه , شبکه كامپيوتري , شبکه های بی سیم Wireless ,

برچسب ها :

Sensor Network , مسیر یابی در شبکه های حسگر , انواع حمله های رایج در شبکه های حسگر بیسیم , ساختار کلی شبکه های حسگر , گره حسگر (Sensor Node) ,

|

|

|

|

|

|

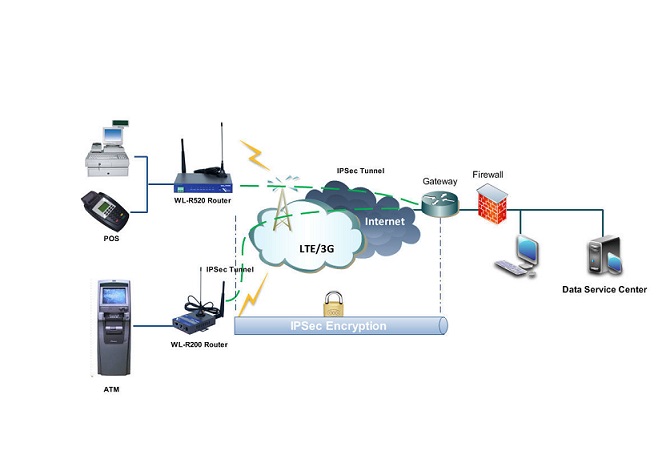

پروژه : بررسی ساختار و اساس کار دستگاه ها و شبکه های ATM

توضیح : این پروژه بسیار کامل بوده و در دو فرمت ورد و pdf که با استاندارد دانشگاهی نیز ویرایش شده ارسال می گردد

چکیده

ATM مخفف Asynchronous Transfer Mode؛ حالت انتقال ناهمزمان، نوعي تكنولوژي است كه قابليت انتقال بلادرنگ دارد، صدا، تصوير و ترافيك رله قابي رادر شبكه هاي كامپيوتري فراهم مي كند. واحد اصلي انتقال در اين روش بسته اي ۵۳ بايتي با طول ثابت است كه از ۵بايت جهت اعمال كنترلي واز ۴۸بايت باقيمانده براي انتقال داده استفاده مي شود. لايه اي كه با عنوان ميانجي بين لايه هاي سطح بالا و پايين عمل كرده وانواع مختلف داده (از جمله صدا، تصوير و قاب داده ها) را به داده هاي۴۸ بايتي موردنياز ATM تبديل مي كند، ATM Adaptation Layer يا AAL ناميده مي شود.......................

اين پروتکل يک تکنولوژی جديدی است که تحولی از پژوهش های آزمايشگاهی گرفته تا مسائل بازرگانی و تجاری، ايجاد کرده است و سازگاری با فيبر نوری و همچنين با CAT 5 دارد و قابليت ارتقاء دادن به سرعتهای بالاتر نيز می باشد و در آينده بيشتر در دسترس مهندسان خواهد بود و قيمت آن نيز بيشتر از پيش نزول خواهد کرد..............................................

ATM نمونه یک ترمینال داده با دو قسمت ورودی و چهار قسمت خروجی می باشد.مانند دیگر ترمینال های داده ، ATM با استفاده رابط های ارتباطی به پردازشگر میزبان (hostprocessor) متصل می شود. پردازشگر میزبان (host processor) مانند یک ارائه کننده خدمات اینترنت (ISP) می باشد که از طریق درگاه های مختلف به تمامی شبکه های مختلف ATM متصل می باشد.........................

بعضی از پردازشگر میزبان(host processor) می توانند از خطوط اختصاصی و اتصالات تلفنی پشتیبانی نمایند. دستگاهایی که یا خطوط اختصاصی کار میکنند مستقیما از طریق 4 سیم ، نقطه به نقطه و خط تلفن مخصوص به پردازشگر میزبان(host processor) متصل می شوند. ATM هایی که با خطوط تلفن کار میکنند با استفاده از یک مودم و خط تلفن عادی آزاد یا یک مرکز خدمات اینترنت به پردازشگر میزبان(host processor) متصل می شوند...................................

تقریبا در تمامی کشورهای توسعه یافته و در حال توسعه ، دستگاه های خودپرداز بانکی وجود دارد و از این دستگاه ها به عنوان ابزاری بسیار مناسب استفاده می شود. از مزایای این دستگاه ها صرفه جویی در زمان است که در هر زمان و مکانی می توان از آنها استفاده نمود. البته این بستگی به نحوه مدیریت سیستمهای بانکی و شرافت کاری نیز دارد. در این تحقیق سعی شده که هم از نظر فنی و هم از نظر ظاهری به بررسی و تحلیل کلی سیستمهای ATM پرداخته خواهد شد. در ابتدا به با ارائه مقدمه ای کوتاه در مورد ATM به ارائه تاریخچه ای از این دستگاه ها خواهیم پرداخت.در فصل اول به بررسی و شرح انواع دستگاه های خودپرداز و نحوه کار این دستگاه ها خواهیم پرداخت . در فصل دوم به بررسی پروتکهای شبکه های بی سیم مخابراتی ATM پرداخته می شود .در فصل سوم مزایا و معایب دستگاه های ATM مورد بررسی قرار می گیرددر فصل چهارم در مورد افزایش امنیت این دستگاه ها و به بررسی انواع کارتهای دستگاه های ATM پرداخته خواهد شد . در فصل پنجم پروتکلهای مسیر یابی در دستگاه های ATM بررسی خواهند شد . در پایان نیز پس از ارائه نتیجه گیری و پیشنهادات ، منابع و مواخذ ارائه خواهند شد.

درباره :

سنسورها . رله ها , Matlab شبیه سازی , شبکه هاي مخابراتي , كارت هاي هوشمند , شبکه موبایل , DCS تکنولوژی , پروتکل , شبکه های کامپیوتری , مسیریابی در شبکه ها , کارتهاي CRC , امنيت شبكه , پروتكلهاي موجود در شبكه هاي فيلدباس , شبکه كامپيوتري , شبکه های بی سیم Wireless , درباره :

سنسورها . رله ها , Matlab شبیه سازی , شبکه هاي مخابراتي , كارت هاي هوشمند , شبکه موبایل , DCS تکنولوژی , پروتکل , شبکه های کامپیوتری , مسیریابی در شبکه ها , کارتهاي CRC , امنيت شبكه , پروتكلهاي موجود در شبكه هاي فيلدباس , شبکه كامپيوتري , شبکه های بی سیم Wireless ,

برچسب ها :

دستگاه های ATM , بررسی پروتکهای شبکه های بی سیم مخابراتی ATM , پروتکلهای مسیر یابی در دستگاه های ATM ,

|

|

|

|

|

|

تحقیق : امنیت شبکه های بی سیم Wi-Fi

با گسترش روز افزون فن آوری اطلاعات وپیشرفته شدن شبکه های کامپیوتری ونیاز به تبادل اطلاعات با سرعت بالا احتیاج به این تکنولوژی بیش از پیش محسوس می باشد.ارتباط شبکه های کامپیوتری به روش سیمی در مسافت های طولانی دارای محدودیت های سرعت ارتباط و مستلزم هزینه های زیاد است.لذا برای حل این مشکل اندیشمندان درصدد برآمدند تااز طریق شبکه های بی سیم محدودیت های موجود را رفع کنند.البته لازم به ذکر است شبکه های بی سیم دارای محدودیت فاصله می باشند به گونه ای که حداکثر فاصله پوشش شبکه های بیسیم ۱۲۰ الی ۱۵۰ کیلومتر است ولی در مقایسه با شبکه های سیمی مزیت های قابل توجهی دارند. برای نمونه میتوان به سرعت بالا نداشتن شارژ ماهیانه هزینه های جاری اشاره کرد. سرعت پیشرفت این نوع شبکه ها به گونه ای بوده است که در حال حاضر اکثر ادارات وسازمان های دولتی ویا موسسات خصوصی به طور چشم گیری از این تکنولوژی استقبال کردند. توضیح دیگر اینکه :شبکه های بی سیم با استفاده از تکنولوژی Wi-Fi و براساس امواج كار ميكند كه اين امواج داراي فركانس هايي هستند كه ISM ناميده ميشوند………..

شبکه های بی سیم (Wireless) یکی از تکنولوژی های جذابی هستند که توانسته اند توجه بسیاری را بسوی خود جلب نمایند و عده ای را نیز مسحور خود نموده اند. هرچند این تکنولوژی جذابیت و موارد کاربرد بالایی دارد ولی مهمترین مرحله که تعیین کننده میزان رضایت از آن را بدنبال خواهد داشت ارزیابی نیاز ها و توقعات و مقایسه آن با امکانات و قابلیت های این تکنولوژی است.امروزه امنيت شبكه يك مساله مهم براي ادارات وشركتهاي دولتي وسازمانهاي بزرگ وكوچك است تهديدهاي پيشرفته از تروريست هاي فضاي سايبر كارمندان ناراضي وهكرهاي رويكردي سيستمانيكا براي امنيت شبكه مي طلبد. در بررسي روشما واستاندارد هاي امن سازي شبكه هاي محلي بي سيم مبتني براستاندارد IEEE802.11 مي پردازيم .با طرح قابليت امنيتي اين استاندارد مي توان از محدوديت ان آگاه شد استاندارد 802011 سروس هاي مجزا و مشخصي را براي تامين يك محيط امن در اختيار قرار ميدهد دراين سروس اغلب توسط پروتكلWEPتامين ميگرددوظيفه آن امن سازي ميان مخدوم ونقاط استرسي بي سيم است در حال حاضر تنها پروتكل كه امنيت اطلاعات و ارتباطات را در شبكه هاي بي سيم براساس استاندارد 802.11 فراهم ميكند WEPاست اين پروتكل نوع استفاده از آن همواره امكان نفوذ به شبكه هاي بي سيم راهر نحوي ولو سخت وپيچيده فراهم ميكند و بسيار از حملات برروي شبكه هاي سيمي داراي اشتراك است

درباره :

شبکه موبایل , شبکه های کامپیوتری , امنيت شبكه , شبکه كامپيوتري , درباره :

شبکه موبایل , شبکه های کامپیوتری , امنيت شبكه , شبکه كامپيوتري ,

|

|

|

|

|

|

پایان نامه : امنیت مسیريابی در شبكه هاي موردي سیار (Routing Security in MANETs)

چكیده:

در اين گزارش به بررسی مختصري بر امنیت مسیريابی در شبكه هاي موردي سیار پرداخته ايم. با توجه به ضعف اينگونه شبكه ها از نظر خطر در برابر حملات گوناگون، اين ضعفها در شبكه ها را مورد بررسی دقیق تر قرار داده ايم تا بتوانیم با اطمینان بیشتري از آنها استفاده نمائیم. اين شبكه ها در معرض حملات بیشتري نسبت به ساير شبكه ها قرار دارند بنابراين اين حملات را دسته بندي نموده و مورد بررسی قرار داده ايم. سپس براي هر کدام نیز راه حل هايی ارائه کرده شده است. تعدادي از مشهورترين الگوريتم هاي امن ارائه شده در اين زمینه نیز مطرح شده است. شبكه هاي موردي موبايل (MANETs) از فن آوري هاي اصلی شبكه هاي بی سیم می باشند که در يک دهه اخیر در همه جا بوجود آمده اند که مسیريابی يكی از اجزاي اساسی آن می باشد. شبكه هاي موردي شبكه هايی هستند که براي مسیريابی از هیچ عنصر کمكی شبكه اي استفاده نمی کنند. بلكه در اين شبكه ها خود گره هاي شرکت کننده در شبكه وظیفه مسیريابی شبكه را به عهده دارند. امنیت در شبكه هاي موردي از وضعیت ويژه اي برخوردار است. شبكه هاي موردي موبايل چالش هاي اجتناب ناپذيري از جمله مشكل مسیريابی امن را دارند. بسیاري از محققان مطالعات گسترده ايی را در اين زمینه انجام داده اند و تكنیک هاي مختلف را براي تامین امنیت پروتكل هاي مسیريابی ارائه داده اند.

درباره :

شبکه های کامپیوتری , امنيت شبكه , درباره :

شبکه های کامپیوتری , امنيت شبكه ,

برچسب ها :

شبكه هاي موردي موبايل , MANETs , امنیت پروتكل هاي مسیريابی , پروتكل های مسيريابي در MANET ,

|

|

|

|

|

|

پایان نامه : بررسی و آنالیز ویروس های رایانهای

به برنامههای رایانهای که به منظور تخریب ویا سوءاستفاده از ساختار یک رایانه نوشته شود،ویروس رایانهای میگویند. ویروس رایانهای عبارتی است برای یک برنامه ناخواسته مخرب که میتواند روی رایانههامنتشرواجراگردد.

.معمولاًویروسهاتوسط برنامهنویسان برای مقاصد گوناگون نوشته میشوند. اهدافی چون شهرت،انتقام، ایجاد خسارت و یا اهداف اقتصادی میتوانند باعث ایجاد انگیزه در نوشتن ویروس کامپیوتری شوند. برخی از ویروسها بسیار مخرب هستند و برخی تنها جنبه تبلیغاتی دارند.

علت نامگذاری این برنامهها به ویروس به دلیل شباهت نحوه فعالیت آنها با ویروسها در دنیای حقیقی است. ویروس رایانهای را میتوان برنامهای تعریف نمود که میتوان خودش را با استفاده از یک میزبان تکثیر نماید. بنابراین تعریف اگر برنامهای وجود داشته باشد که دارای آثار تخریبی باشد ولی امکان تکثیر نداشته باشد،نمیتوان آن را ویروس نامید.

معمولاً کاربران کامپیوتر به ویژه آنهایی که اطلاعات تخصصی کمتری درباره کامپیوتر دارند،ویروسها را برنامههایی هوشمندوخطرناک میدانند که خود به خود اجرا و تکثیر شده و آثار تخریبی زیادی دارند که باعث از دست رفتن اطلاعات و گاه خراب شدن کامپیوتر میگردند در حالی که طبق آمار تنها پنج درصد ویروسها دارای آثار تخریبی بوده وبقیه صرفاً تکثیر میشوند. بنابراین ویروسهای رایانهای از جنس برنامههای معمولی هستند که توسط ویروسنویسان نوشته شده و سپس به طور ناگهانی توسط یک فایل اجرایی و یا جا گرفتن در ناحیه سیستمی دیسک،فایلها و یا کامپیوترهای دیگر را آلوده میکنند. در این حال پس از اجرای فایل آلوده به ویروس و یا دسترسی به یک دیسک آلوده توسط کاربر دوم، ویروس به صورت مخفی از نسخهای خودش را تولید کرده و به برنامه های دیگر میچسباند و به این ترتیب داستان زندگی ویروس آغاز میشودوهر یک از برنامهها و یا دیسکهای حاوی ویروس، پس ازانتقال به کامپیوترهای دیگر باعث تکثیر نسخههایی از ویروس وآلوده شدن دیگر فایلها و دیسکها میشوند.

بنابراین پس از اندک زمانی در کامپیوترهای موجود در یک کشور و یا حتی در سراسر دنیا منتشر میشوند.از آنجا که ویروسها به طور مخفیانه عمل میکنند، تا زمانی که کشف نشده وامکان پاکسازی آنها فراهم نگردیده باشد، برنامههای بسیاری را آلوده میکنند و از این رو یافتن سازنده و یا منشأ اصلی ویروس مشکل است.

ویروسها هر روز در اینترنت، بیشتروبیشتر میشوند. ولی تعداد شرکتهای آنتی ویروس ثابت است. پس ما باید برای حفاظت از سیستم خود دست به کار شویم. دراین سلسله مقالات سعی داریم که نحوه مقابله با ویروسهاوهمین طور بیوگرافی ویروسهاونحوه مقابله با هر ویروس را آموزش بدهیم.

از نظر مردم عادی به برنامهای که در سیستم عامل اختلالات ایجاد کندویروس است ولی باید بدانید که خود ویروسها بنا به کارها و امکاناتی که دارند تقسیمبندی میشوند.ویروسها مثل سایر برنامهها هستند.کسانیکه ویروس رامینویسندهم ازهمین برنامههای عادی برنامهنویسی استفاده میکند.این برنامهها دقیقاً مثل چاقو میماند که هم میشود استفاده درست کرد هم نادرست.

درباره :

شبکه های کامپیوتری , امنيت شبكه , اسپم و فيلتركردن , درباره :

شبکه های کامپیوتری , امنيت شبكه , اسپم و فيلتركردن ,

|

|

|

|

|

|

مقاله : بررسي كدينگ صحبت در سيستم موبايل GSM ( با فرمت پاورپوینت )

معايب سيستمهاي ارتباطي موبايل آنالوگ -محدوديت شديد در اختصاص پهناي باند فركانسي -عملكرد ضعيف در محيطهاي نويزي -عدم سازگاري در ميان سيستمهاي گوناگون موجود در كشورها -عدم توانائي در كاهش هزينه

سيستم GSM : (1982) CEPT : معرفي GSM (با ند فركانسي900 مگاهرتـز)

ويژگيها: ظرفيت سرويس دهي بالا .- استفاده بهينه از طيف فركانسي .- سازگاري بين المللي به خصوص در سطح اروپا- قابليت سرويس دهي به وسايل نقليه و ايستگاههاي قابل حمل- قابليت انعطاف با حجم گستردة ترافيك . -داراي سرويسهاي مناسب و با كيفيت بالا .

– قيمت مناسب و هزينه سيستمي كم .

– قابليت رمزنگاري بسيار مناسب براي عدم امكان دسترسي كاربران غيرمجاز به شبكه .

– سازگاري با شبكه ISDN .

BTS در بردارنده كليه منابع راديويي و سيگنالينگ است و براي به كارگيري ترافيك در داخل سلول موردنظر ، به كار گرفته مي شود . . BTS براي به كارگيري پروتكلهاي راديوئي با ايستگاه موبايل و كاربران مربوطه ايفاي نقش مي كند . ترمينال موبايل با آن به ردوبدل كردن پيامها مي پردازد

BSC وظيفه كنترل گروهي ايستگاههاي ارسال / دريافت مبنا و مديريت منابع راديوئي . مديريت منابع راديويي به مفهوم اشغال و آزاد كردن منابع راديويي در پاسخ به تقاضاي ترمينال موبايل و مركز سوئيچينگ . انجام پروسة تحويل را بر عهده دارد . كنترلر به عنوان فراهم كنندة داده و اطلاعات براي BTS . كدهاي نرم افزار و پارامترهاي مربوط به ايستگاههاي ارسال / دريافت مبنا در حافظه بزرگ موجود در كنترلر قرار دارد . كنترلر در بردارندة مجموعه اي از داده هاي اندازه گيري شده مربوط به BTS، تجهيزات واسط ايستگاه مبنا و كدكننده صوت مي باشد ................

درباره :

شبکه های کامپیوتری , سيستم عامل هاي موبايل , امنيت شبكه , ویژگیهاي شبكه GSM و بکار گیري آنها در جهت بهینه سازي , شبکه كامپيوتري , درباره :

شبکه های کامپیوتری , سيستم عامل هاي موبايل , امنيت شبكه , ویژگیهاي شبكه GSM و بکار گیري آنها در جهت بهینه سازي , شبکه كامپيوتري ,

|

|

|

|

|

|

پایان نامه : بررسي امنيت در مسيريابي شبكههاي ادهاکAD HOC

چكيده:

زماني که در انتهای دهه هفتاد شبکههاي کامپيوتري با هدف ايجاد يک ارتباط چندجانبه همزمان معرفي شدند، کاربردهاي خاصي در فضاهاي محدود داشتند. (براي مثال يک دفترِ بخصوص، اکثرا نيز وابسته به يک ارگان دولتي). به دليل همين کاربردِ خاص و دسترسي محدود به شبکه، امنيت جزء اولويتهاي اوليه طراحان شبکه نبود. زيراکه شبکه به صورت فيزيکي در اختيار کاربر ناشناخته، از جانب صاحب شبکه، قرار نميگرفت. با توسعه کاربردهاي شبکه، دسترسي به شبکه ها نيز گسترش يافت، در کنار آن شبکه ها نيز در هم ادغام شدند و اين باعث از دست رفتن امنيت فيزيکي شبکههاي اوليه شد و طراحان شبکه را مجبور به ارائه سرويسهاي امنيتي نه به عنوان يک سرويس اضافي بلکه به عنوان يک اصل جدا نشدني از شبکه نمود.

ايجاد امنيت در فرآيند مسيريابي در شبكههاي Ad Hoc يكي از مسائل باز مطرح در طراحي اين دسته از شبكهها است و در طي سالهاي گذشته روشهاي متعددي براي حل اين مسئله پيشنهاد شده است. در اين پاياننامه سعي شده است ابتدا پس از معرفي جنبههاي مختلف صورت مسئله، قابليت روشهاي پيشنهادي مورد بررسي قرار گرفته با يكديگر مقايسه شوند. اين بررسي نشان ميدهد، هيچ يك از روشهاي پيشنهادي جواب جامعي براي مسئله طرح شده نميباشند. پس از اين بررسي براي اولين بار روش مديريت كليد تصادفي به صورت خاص به مسئله امنيت در مسيريابي شبكههاي Ad Hoc اعمال شده است. براي اين كار در اين پاياي نامه يك روش جديد براي مديريت كليد تصادفي پيشنهاد شده است. سپس با شبيهسازي عملكرد روش پيشنهادي در شبكه، نشان داده شده است كه به ازاي انتخاب مقادير مناسب براي پارامترها در الگوريتم پيشنهادي، حد قابل قبولي از امنيت را ميتوان با استفاده از اين روش در شبكه ايجاد نمود. در ادامه با استفاده از روش پيشنهادي متدي براي توليد نوعي امضاي تصادفي در مسيريابيهاي امن پيشنهاد شده است و سپس عملكرد آن در شبكه به صورت محاسبه احتمال جعل اين نوع امضا مورد بررسي قرار گرفته است. در نهايت روش پيشنهادي براي توزيع كليد، بهينه سازي شده و قابليت آن در سناريوي مشابه با روش بهينهسازي نشده مقايسه شده است

درباره :

شبکه های کامپیوتری , مسیریابی در شبکه ها , امنيت شبكه , درباره :

شبکه های کامپیوتری , مسیریابی در شبکه ها , امنيت شبكه ,

|

|

|

|

|

|

پروژه : بررسی و مقایسه وب سرورهای متداول با وب سرور اطلاعاتي اينترنت مايكروسافت

(Microsoft-IIS)

سرور اطلاعاتي اينترنت مايكروسافت (IIS ) سهم عمدهاي در بين سرويسهاي مختلف وب دارد حتي سهم Netscape در بازار عمومي web رو به تنزل است. از طرف ديگر Apache رشد بسيار خوبي را داشته است به نحوي كه درصد بالايي از سهم كل بازار وب را در اختيار دارد.

مايكروسافت از ادغام IIS در ويندوز NT 4.0 و بعد از آن در win2000 استفاده كرده است تا بخش بيشتري از بازار درون شبكهاي را با فروش نسخههاي بيشتري از سرور ويندوز NT و 2000 تسخير نمايد. Netscape تمركز خود را بر مجموعه غني از ويژگيهايي كه سرور Netscape Enterprise بوجود ميآورد، نموده است.

با فرض اينترنت و نقش اساسي در آن جهان گسترده كنوني، ميتوان گفت سرورهاي web نه تنها براي ساختن web اساسي است، بلكه براي هدايت تغيير online، اتصال گروههاي گسترده، جاي دادن برنامههاي كاربردي و ارائه ساختار ارتباطات توزيع شده نيز مهم به نظر خواهد رسيد.

سرورهاي web اين واقعيت جديد را با به كار گرفتن APIها يا حمايت از زبان Scriptي طرف سرور قادر ميسازد تا برنامههاي كاربردي ديناميكي web بسازد. تكنولوژي زير بنايي نيز بهبود يافته است وب سرورها از ويژگي http استفاده مينمايند و به بهبود عملكرد سرور و انعطاف پذيري و ويژگيهايي مثل تداوم اتصال، ذخيره كردن در حافظهي نهانگاهي و توانايي اتصال قلمرو چندگانه به يك آدرس منفرد IP با استفاده از عنوان ميزبان، كمك ميكنند. ويژگي ديگر به ISPها اجازه ميدهند آدرسهاي IP را در آدرسهاي كمتر IP ذخيره كنند. لازم است اضافه كنيم وب سرورهاي زيادي وارد عرصه رقابت شدهاند كه نام برخي از آنها را در زير آوردهايم:

Apache , Microsoft-IIS , Java Web , Lotus Domino Go , Netscape-Enterprise , Go Web Server , Zeus , Rapidsite , Aol Server , tigershark , thttpd , Website Pro Concentric Host - Ashurbanipal

كه در انتهاي اين تحقيق نيز يك مقايسة اجمالي بين 6 وب سرور اول ليست شده در بالا، خواهيم داشت. حال به طور كمي مفصلتر راجع به يك وب سرور متداول صحبت ميكنيم كه همان IIS ميباشد.

درباره :

شبکه های کامپیوتری , طراحی و پیاده سازی نرم افزار , امنيت شبكه , درباره :

شبکه های کامپیوتری , طراحی و پیاده سازی نرم افزار , امنيت شبكه ,

|

|

|

|

|

|

پايان نامه بررسي امنيت در سيستمهاي بانكداري الكترونيكي با فرمت ورد

چکیده

سالهاي اخير, سالهاي ورود جهان به "عصر اطلاعات" بوده است و بسياري از جنبههاي اقتصادي، اجتماعي و فرهنگي حيات بشر را دستخوش تحولي عميق كرده است. يكي از ابعاد اين تحول، تغييرات عميقي است كه در روابط اقتصادي بين افراد، شركتها و دولتها به وجود آمده است.

مبادلات تجاري بين افراد با يكديگر، شركتها با يكديگر , افراد با شركتها و دولتها به سرعت از حالت سنتي خود كه عمدتا مبتني بر مبادله بر منباي اسناد و مدارك كاغذي است، خارج شده و به سوي انجام مبادلات از طريق بهرهگيري از سيستمهاي مبتني بر اطلاعات الكترونيكي در حركت است.

با رشد روزافزون معاملات تجارت الكترونيك در سطح جهان و نياز تجارت به حضور بانك جهت نقل و انتقال منابع مالي، بانكداري الكترونيك به عنوان بخش تفكيك ناپذير از تجارت الكترونيكي داراي نقشي اساسي در اجراي آن مي باشد .

بانكداري الكترونيك را مي توان به عنوان فراهم آورنده امكاناتي براي مشتريان، كه بدون نياز به حضور فيزيكي در بانك و با استفاده از واسطه هاي ايمن بتوانند به خدمات بانكي دسترسي يابند، تعريف نمود . با توجه به اين تعريف مي توان گفت كه نقل و انتقال عمليات مالي در محيطهاي الكترونيك صورت مي گيرد .

تجارت و بانکداري الکترونيک نيازمند وجود بسترهاي مختلفي است . از جمله بسترهاي نرم افزاري مانند : سيستمهاي عامل، مرورگرهاي وب، زبانهاي برنامهنويسي توليد كنندههاي برنامههاي تحت وب و بانكهاي اطلاعاتي مبتني بر سرويسدهنده و ... بسترهاي سخت افزاري همچون : شبكه و انواع آن، EFTPOS ، دستگاههاي Pinpad ، مودم و ... بسترهاي مخابراتي و همچنين بسترهاي حقوقي مي باشد .

درباره :

شبکه های کامپیوتری , سيستم هاي سخت افزاري , امنيت شبكه , فن آوری اطلاعات و ارتباطات , بررسي رمزنگاري و امنيت تبادل داده همراه با برنامه رمزنگاري در ++ C , آموزش الکترونيکی E-learning , درباره :

شبکه های کامپیوتری , سيستم هاي سخت افزاري , امنيت شبكه , فن آوری اطلاعات و ارتباطات , بررسي رمزنگاري و امنيت تبادل داده همراه با برنامه رمزنگاري در ++ C , آموزش الکترونيکی E-learning ,

|

|

|

|

|

|

پروژه : پردازش صوت و مدلسازي سيگنال

چكيده

پيش از هر چيز تأکيد بر اين مطلب ضروری به نظر می رسد که اين پروژه نه به عنوان يک مرجع برای موضوع طراحی سيستمهای تشخيص گوينده بلکه به عنوان راهنمايی برای افراد علاقمند به ادامه ی اين کار فراهم آمده است و از اين لحاظ سعی شده که به جای پوشش تمامی روشهای ممکن و ارائه ی الگوريتمهايی که در پروژه ی عملی کاربردی نداشته اند از آنها به صورت اشاره وار ياد شود و در عوض زمين ههای تئوری و روشهای برنامه نويسیِ عملاً استفاده شده، به صورت مشروح تر بيان شده اند. ذکر فهرست منابع هر فصل در پايان آن، توضيح کد توابع استفاده شده و ارائه ی پيش زمينه های نظری و روشهای برنام هنويسی برای پردازش صوت به صورت ابزارهايی برای تحقق اين هدف به کار گرفته شده اند که به نظر می رسد نمی توانند جايی در بين مطالب يک مرجع برای مطلب ياد شده داشته باشند.

بدنه ی اصلی نوشتار از سه بخش تشکيل شده است. بخش اول مقدمه ای است بر اهميت و کاربردهای سيستمهای زيست سنجی و به طور خاص سيستمهای تشخيص گوينده. اين بخش شامل دو فصل است و مطالب آن عمدتاً مقدمات لازم برای بخش سوم نوشتار را فراهم می آورد. در بخش دوم پردازش صوت را به صورت نظری مورد بررسی قرار خواهيم داد و سپس مطالب نظری ياد شده را در قالب يک کتابخانه برای پردازش صوت از ديدگاه برنامه نويسی پياده سازی خواهيم نمود. اين بخش تا حد زيادی مستقل از دو بخش ديگر نوشتار می باشد ولی به لحاظ نوع مخاطب و هدف اين نوشتار پرداختن به آن ضروری به نظر م یرسد. بخش ياد شده نيز شامل دو فصل می باشد. بخش آخر که مرتبط ترين بخش نوشتار با سيستم عملی است و دربردارنده ی چهار فصل است پردازش صحبت را از ديدگاه تئوری و برنامه نويسی مورد بحث قرار می دهد. بحث با فصلی در مورد پردازش سيگنال صحبت که در واقع به نوعی می تواند ادامه ی بخش قبل تلقی گردد آغاز می گردد و در ادامه مدلسازی سيگنال به عنوان شيوه ای برای استخراج الگوهای قابل مقايسه از سيگنال صحبت مطرح می شود و در فصل نظری اين نوشتار روشهای مختلف معمول برای طراحی سيستمهای تشخيص گوينده و در نهايت در فصي ششم تشخيص گوينده بررسی می شوند.

در ضميمه ی اول اين نوشتار شيو ه ی نصب و روش استفاده از سيستم پياده سازی شده مطرح گرديده است و ضميمه ی دوم آن ارائه دهنده ی فهرست کاملی از منابع متفرقه ی اينترنتی يافت شده که بسياری از آنها به دلايل مختلف در اين پروژه مورد استفاده قرار نگرفته اند برای خوانندگانی که قصد انجام کاری مشابه با اين پروژه را دارند می باشند.

با توجه به آن که منابع عمده ی اين نوشتار، عمدتاً انگليسی زبان می باشند ارائه ی معادلهای مناسبِ حتی الامکان فارسی برای اصطلاحات علمی که در منابع فارسی معادلی برای آنها يافت نشده سرلوحه ی کار فراه مآورنده ی اين نوشتار قرار داشته و به منظور انتقال هر چه بهتر مطلب سعی شده با ارائه ی پاورقيها يا توضيحات اضافی، مخاطب نوشتار با اصل اصطلاحات آشنا شود. علاوه بر آن در مواردی که ارائه ی واژه به صورت انگليسی مناسب تر تشخيص داده شده واژه با حروف فارسی در متن اصلی به کار برده شده تا تناسب متن حفظ گردد. اغلبِ اصطلاحات مخفف شده به صورت اخير آورده شده اند. البته در فصلهای مرتبط با برنامه نويسی به لحاظ نوع مطلب شيو هی ديگری متناسب با محتوای آنها به کار گرفته شده است. در مجموع ضمن آن که تلاش شده مطلب به صورت واضح بيان گردد فراهم آورنده ی اين نوشتار تلاش برای ارائه ی اصطلاحات درست فارسی و رعايت قوانين اين زبان توانمند را همواره در نظر داشته است

با وجود آن که طراحی سيستمهای تشخيص گوينده مدتهاست مد نظر کارشناسان قرار دارد و با وجود ارائه ی نتايج بسياری از اين تحقيقات به صورت سيستمهای تجاری، هنوز سيستمی که بتواند مستقل از محيط و نوع آموزش کاربران عملکرد مناسبی داشته باشد ارائه نشده و اين زمينه هنوز هم به عنوان يک افق علمی باز و دارای زمينه ی تحقيقاتی فراوان مطرح می باشد. با وجود آن که محدوديتهای زمانی و … مانع از ارائه ی يک کار دلخواه فراه مآورنده ی اين نوشتار و استاد راهنمای محترم شد اميدواريم اين نوشتار بتواند مقدمه ای برای انجام کارهای کامل تر فراهم آورد ضمن آن که علاوه بر موضوع طراحی سيستمهای تشخيص گوينده بسياری از مطالب اين نوشتار می توانند مقدمه ای کاملاً ارضا کننده و مناسب برای افراد علاقمند به طراحی سيستمهای تشخيص صحبت فراهم آورد

درباره :

پنهان سازی اطلاعات , پردازش تصوير , شارسنجي نوري , تلويزيون ديجيتال , امواج ،آنتن،رادار ، ماهواره , پردازش تصویر , نویز .اکوستیک , مبدل متن به گفتار , امنيت شبكه , هوش مصنوعي , تشخيص حالات انسان در ويدئو , پردازش تصوير , سيگنالهاي مغزي , اصول و تكنيك هاي تصویر برداری در پزشكي ام. آر. آي MRI , درباره :

پنهان سازی اطلاعات , پردازش تصوير , شارسنجي نوري , تلويزيون ديجيتال , امواج ،آنتن،رادار ، ماهواره , پردازش تصویر , نویز .اکوستیک , مبدل متن به گفتار , امنيت شبكه , هوش مصنوعي , تشخيص حالات انسان در ويدئو , پردازش تصوير , سيگنالهاي مغزي , اصول و تكنيك هاي تصویر برداری در پزشكي ام. آر. آي MRI ,

|

|

|

|

|

|

تحقيق : بررسي فایروال ( FireWall )

مقدمه

فایروال وسیله ای است که کنترل دسترسی به یک شبکه را بنابر سیاست امنیتی شبکه تعریف می کند.علاوه بر آن از آنجایی که معمولا یک فایروال بر سر راه ورودی یک شبکه می نشیند لذا برای ترجمه آدرس شبکه نیز بکار گرفته می شود. مشخصه های مهم یک فایروال قوی و مناسب جهت ایجاد یک شبکه امن عبارتند از:

1- توانایی ثبت و اخطار :ثبت وقایع یکی از مشخصه های بسیار مهم یک فایروال به شمار می شود و به مدیران شبکه این امکان را می دهد که انجام حملات را کنترل کنند. همچنین مدیر شبکه می تواند با کمک اطلاعات ثبت شده به کنترل ترافیک ایجاد شده توسط کاربران مجاز بپردازد. در یک روال ثبت مناسب ، مدیر می تواند براحتی به بخشهای مهم از اطلاعات ثبت شده دسترسی پیدا کند. همچنین یک فایروال خوب باید بتواند علاوه بر ثبت وقایع، در شرایط بحرانی، مدیر شبکه را از وقایع مطلع کند و برای وی اخطار بفرستد.

2- بازدید حجم بالایی از بسته های اطلاعات: یکی از تستهای یک فایروال ، توانایی آن در بازدید حجم بالایی از بسته های اطلاعاتی بدون کاهش چشمگیر کارایی شبکه است. حجم داده ای که یک فایروال می تواند کنترل کند برای شبکه های مختلف متفاوت است اما یک فایروال قطعا نباید به گلوگاه شبکه تحت حفاظتش تبدیل شود.عوامل مختلفی در سرعت پردازش اطلاعات توسط فایروال نقش دارند. بیشترین محدودیتها از طرف سرعت پردازنده و بهینه سازی کد نرم افزار بر کارایی فایروال تحمیل می شوند. عامل محدودکننده دیگر می تواند کارتهای واسطی باشد که بر روی فایروال نصب می شوند. فایروالی که بعضی کارها مانند صدور اخطار ، کنترل دسترسی مبنی بر URL و بررسی وقایع ثبت شده را به نرم افزارهای دیگر می سپارد از سرعت و کارایی بیشتر و بهتری برخوردار است.

3- سادگی پیکربندی: سادگی پیکربندی شامل امکان راه اندازی سریع فایروال و مشاهده سریع خطاها و مشکلات است.در واقع بسیاری از مشکلات امنیتی که دامنگیر شبکه های می شود به پیکربندی غلط فایروال بر می گردد. لذا پیکربندی سریع و ساده یک فایروال ، امکان بروز خطا را کم می کند. برای مثال امکان نمایش گرافیکی معماری شبکه و یا ابزرای که بتواند سیاستهای امنیتی را به پیکربندی ترجمه کند ، برای یک فایروال بسیار مهم است.

4- امنیت و افزونگی فایروال: امنیت فایروال خود یکی از نکات مهم در یک شبکه امن است.فایروالی که نتواند امنیت خود را تامین کند ، قطعا اجازه ورود هکرها و مهاجمان را به سایر بخشهای شبکه نیز خواهد داد. امنیت در دو بخش از فایروال ، تامین کننده امنیت فایروال و شبکه است:

الف- امنیت سیستم عامل فایروال : اگر نرم افزار فایروال بر روی سیستم عامل جداگانه ای کار می کند، نقاط ضعف امنیتی سیستم عامل ، می تواند نقاط ضعف فایروال نیز به حساب بیاید. بنابراین امنیت و استحکام سیستم عامل فایروال و بروزرسانی آن از نکات مهم در امنیت فایروال است.

ب- دسترسی امن به فایروال جهت مقاصد مدیریتی : یک فایروال باید مکانیزمهای امنیتی خاصی را برای دسترسی مدیران شبکه در نظر بگیرد. این روشها می تواند رمزنگاری را همراه با روشهای مناسب تعیین هویت بکار گیرد تا بتواند در مقابل نفوذگران تاب بیاورد............

درباره :

شبکه های کامپیوتری , امنيت شبكه , اسپم و فيلتركردن , درباره :

شبکه های کامپیوتری , امنيت شبكه , اسپم و فيلتركردن ,

|

|

|

|

|

|

پروژه : بررسي امنیت در شبکه های بی سیم

چكيده :

سياست هاي Wireless LAN بسته به نوع بكارگيري ارگانها از Wireless LAN ها متفاوت است ، بعبارتي نوسان خطرات ، و نيازهاي كه براي عملكرد و استفاده از Wireless LAN مد نظر است ، بر روي سياست تأثير پذير است . اگر چه ، سياست مدون اولين قدم براي رسيدن به حداكثر امنيت و عملكرد شبكه است . كنترل بكارگيري سياست هاي اعمال شده مي تواند نقش حياتي را براي اطمينان از اينكه سياست ها بلا استفاده نيستند بازي مي كند و در نهايت بايد ذكر كرد كه بدون استراق سمع از شبكه جهت سازگاري با سياست ها، اعمال آن امري بيهوده بنظرمي رسد.

درحاليكه نسل بعدي شبكه بندي IT يا شبكه هاي بي سيم 802.11 در حال شكل گيري است، جولانگاه خوبي براي هكرها بوجود آمده است. اگر چه رمز گذاريهاي مؤثر و اعتبار دادن براي افزايش امنيت wireless LANها بكار گرفته ميشود ولي هكرها با استفاده از ابزارهاي سريع و آساني كه در اختيار دارند مي تواند حملات مؤثر و پيچيده اي را به اطلاعات موجود وارد آورند و آنها را در معرض خطر قرار دهند. همانند كامپيوترهاي شخصي درسال ١٩٨٠ و اينترنت در سال ١٩٩٠ ، Wireless LAN ها اينك مرز جديدي از تكنولوژي را در تشكيلات اقتصادي و نظام سرمايه گذاري ايفا مي كنند. بنابراين ،صحبت ما ايجاد رعب و وحشت و ممانعت از به كارگيري wireless LAN نيست، بلكه wireless LAN مي توانند توسط سيستم استاندارد اعتبار دادن و رمز گذاري كه حاوي نمايش24X7 و نيز جلوگيري از ورود سر زده و بدون اجازه به سيستم هاست، محافظت شوند. هدف ما، بررسي شكل اجمالي چگونگي خرابكاري هاي هكر ها و بهره برداري كردن از نقاط ضعف موجود در wireless LAN هاي802.11 و نيز ابزار هك كردن موجود كه در دسترس همگان ميباشد، است. در واقع اطلاعاتي كه در اينجا آورده شده، مجموعه اي از خطرات منتشر شده به wireless LAN هاست. هدف ما مطلع سازي مديران امنيتي IT از خطراتي كه در پيش رو دارند است. درواقع براي ايمن ساختن wireless LAN ها، سرمايه گذاران بايد ابتدا خطرات بالفعلي كه موجود است را مورد توجه قرار دهند.

درباره :

شبکه های کامپیوتری , امنيت شبكه , درباره :

شبکه های کامپیوتری , امنيت شبكه ,

|

|

|

|

|

|

پروژه : انواع سرورها وبررسي امنيت آنها در شبكه

چكيده

استفاده از شبکههاي کامپيوتری در ساليان اخير روندی تصاعدی پيدا کرده است. شبکههاي کامپيوتری، زير ساخت مناسب برای سازمانها و موسسات را در رابطه با تکنولوژی اطلاعات فراهم مينمايند. مقوله تکنولوژی اطلاعات به همان اندازه که جذاب و موثر است، در صورت عدم رعايت اصول امنيت به همان ميزان و يا شايد بيشتر، نگران کننده و مسئله آفرين خواهد بود. اغلب سازمانهاي دولتی و خصوصی در کشور، دارای وب سايت اختصاصی خود در اينترنت ميباشند. سازمانها برای ارائه وب سايت، يا خود امکانات مربوطه را فراهم نموده و با نصب تجهيزات سخت افزاری و تهيه پهنای باند لازم، اقدام به عرضه سايت خود در اينترنت نموده¬اند يا از امکانات مربوط به شرکتهاي ارائه دهنده خدمات ميزبانی استفاده مينمايند. بدون ترديد سرويس دهنده وب يکی از مهمترين نرم افزارهای موجود در دنيای اينترنت محسوب ميگردد. کاربرانی که به سايت يک سازمان يا موسسه متصل و درخواست اطلاعاتی را مينمايند، خواسته آنان در نهايت در اختيار سرويس دهنده وب گذاشته ميشود. سرويس دهنده وب، اولين نقطه ورود اطلاعات و آخرين نقطه خروج اطلاعات از يک سايت است. نصب و پيکربندی مناسب چنين نرم افزار مهمی، بسيار حائز اهميت بوده و تدابير امنيتی خاصی را طلب مينمايد. ......................

با ورود اینترنت، مسئله امنیت مورد توجه بخش های مختلف آن قرار گرفت. یکی از این بخش ها و شاید مهم ترین بخش، قسمت سرورهای آن بود. در این تحقيق ضمن معرفی انواع سرور ها به طور خاص به مسئله امنیت در وب سرور ها نيز پرداخته و سعی کرده ایم تا با معرفی و مشکلات امنیت آن ، کاربران و دانشجویان علاقمند را با اکثر این مشکلات آشنا سازیم. در ادامه به بحث در مورد چگونگی آشنایی با آسیب پذیری، مانند اسکنرهای آسیب پذیری و چگونگی برخورد با این مشکلات و حملات، مانند استفاده از فایروال ها پرداخته ایم.

درباره :

شبکه های کامپیوتری , امنيت شبكه , درباره :

شبکه های کامپیوتری , امنيت شبكه ,

|

|

|

|

|

|

مقاله : بررسی امنيت اطلاعات در شبكه هاي كامپيوتري

چكيده

حيات کامپيوترها و کاربران آنان دستخوشتغييرات اساسي شده است . استفاده کنندگان کامپيوتر به منظور استفاده از دستاوردها و مزاياي فن آوري اطلاعات و ارتباطات، ملزم به رعايت اصولي خاص و اهتمام جدي به تمامي مولفه هاي تاثير گذار در تداوم ارائه خدمات در يک سيستم کامپيوتري مي باشند .امنيت اطلاعات و ايمن سازي شبکه هاي کامپيوتري از جمله اين مولفه ها بوده که نمي توان آن را مختص يک فرد و يا سازمان در نظر گرفت . پرداختن به مقوله امنيت اطلاعات و ايمن سازي شبکه هاي کامپيوتري در هر کشور ، مستلزم توجه تمامي کاربران صرفنظر از موقعيت شغلي و سني به جايگاه امنيت اطلاعات و ايمن سازي شبکه هاي کامپيوتري بوده و مي بايست به اين مقوله در سطح کلان و از بعد منافع ملي نگاه کرد. وجود ضعف امنيتي در شبکه هاي کامپيوتري و اطلاعاتي ، عدم آموزش و توجيه صحيح تمامي کاربران صرفنظر از مسئوليت شغلي آنان نسبت به جايگاه و اهميت امنيت اطلاعات ، عدم وجود دستورالعمل هاي لازم براي پيشگيري از نقايص امنيتي ، عدم وجود سياست هاي مشخص و مدون به منظور برخورد مناسب و بموقع با اشکالاتامنيتي ، مسائلي را به دنبال خواهد داشت که ضرر آن متوجه تمامي کاربران کامپيوتر در يک کشور شده و عملا" زيرساخت اطلاعاتي يک کشور را در معرض آسيب و تهديد جدي قرار مي دهد .

اطلاعات در سازمانها، مؤسسات پيشرفته و جوامع علمي، شاهرگ حياتي محسوب ميگردد. دستيابي به اطلاعات و عرضه مناسب و سريع آن، همواره مورد توجه سازمانهايي است که اطلاعات در آنها داراي نقش محوري و سرنوشتساز است. سازمانها و مؤسسات بايد يک زيرساخت مناسب اطلاعاتي براي خود ايجاد كنند و در جهت سازماندهي اطلاعات در سازمان خود حرکت نمايند. اگر ميخواهيم ارائهدهنده اطلاعات در عصر اطلاعات، و نه صرفاً مصرفکننده اطلاعات باشيم، بايد در مراحل بعد، امکان استفاده از اطلاعات ذيربط را براي متقاضيان محلي و جهاني در سريعترين زمان ممکن فراهم نماييم.

سرعت در توليد و عرضه اطلاعات ارزشمند، يکي از رموز موفقيت در سازمانها، مؤسسات و جوامع علمي در عصر اطلاعات است. پس از سازماندهي اطلاعات بايد با بهرهگيري از شبكههاي رايانهاي، زمينه استفاده قانونمند و هدفمند از اطلاعات را براي ديگران فراهم کرد. به موازات حرکت به سمت يک سازمان پيشرفته و مبتني بر فناوري اطلاعات، بايد تدابير لازم در رابطه با حفاظت از اطلاعات نيز انديشيده شود.

نبود نظام مناسب امنيتي، ممكن است پيامدهاي منفي و دور از انتظاري را به دنبال داشته باشد. توفيق در ايمنسازي اطلاعات منوط به حفاظت از اطلاعات و نظام هاي اطلاعاتي در مقابل حملات است؛ بدين منظور از سرويس هاي امنيتي متعددي استفاده ميشود.

سرويسهاي انتخابي بايد پتانسيل لازم در خصوص ايجاد يک نظام حفاظتي مناسب، تشخيص بموقع حملات، و واکنش سريع را داشته باشند. بنابراين مي توان محور راهبردي انتخاب شده را بر سه مؤلفه حفاظت، تشخيص، و واکنش استوار نمود. حفاظت مطمئن، تشخيص بموقع و واکنش مناسب، از جمله مواردي هستند که بايد همواره در ايجاد يک نظام امنيتي رعايت كرد

مهمترين مزيت و رسالت شبکههاي رايانهاي، اشتراک منابع سختافزاري و نرمافزاري و دستيابي سريع و آسان به اطلاعات است. کنترل دستيابي و نحوه استفاده از منابعي كه به اشتراک گذاشته شدهاند، از مهمترين اهداف يک نظام امنيتي در شبکه است. با گسترش شبکههاي رايانهاي (خصوصاً اينترنت)، نگرش نسبت به امنيت اطلاعات و ساير منابع به اشتراک گذاشته شده، وارد مرحله جديدي گرديده است..........

درباره :

امنيت شبكه , شبکه كامپيوتري , درباره :

امنيت شبكه , شبکه كامپيوتري ,

|

|

|

|

|

|

تحقيق : كاربردها و روشهاي انتشار اطلاعات در شبكه هاي حسگر بيسيم

چكيده :

شبكه هاي حسگر نسل جد يدي از شبكه ها هستند كه به طور معمول، از تعداد زيادي گره ارزانقيمت تشك يل شده اند وارتباط اين گره ها به صورت بيسيم صورت م ي گيرد. هدف اصلي در ا ين شبكه ها، جمع آوري اطلاعا تي در مورد محيط پيرامون حسگر هاي شبكه است . نحوه عملكرد كلي اين شبكه ها به ا ين صورت است كه گره ها اطاعات مور د نياز را جمع آوري مي كنند و سپس آنها را به سمت گ يرنده ارسال مي كنند. نحوه انتشار اطلاعات در ا ين شبكه ها، تا حد زيادي مشابه انتشار اطلاعات در شبكه هاي مورد ي (ad-hoc) است به ا ين معني كه انتقال اطلاعات به صورت گره به گره، صورت مي پذ يرد. تفاوت عمده شبكه هاي حسگر با شبكه هاي مورد ي، منابع انرژ ي محدود و قابليت پردازشي نسبتا پا يين آنهاست كه ا ين موارد باعث شده تا انتشار اطلاعات، يكي از مسائل عمده و قابل بحث در اين شبكه ها باشد. شبكه هاي حسگر امروزه به عنوان يكي از مباحث بسيار داغ علمي مطرح است و تحقيقات بسياري بر روي بهبود عملكرد اين شبكه ها صورت مي گيرد. تا كنون كار هاي ز يادي در جهت بهبود و افزا يش كار ايي در زمينه پخش اطلاعات در شبكه اي حسكر، صورت گرفته است. يكي از روشهاي مطرح در اين زمينه، روش انتشار مستقيم (directed diffusion) است كه در اين روش از ايده نامگذاري سطح پايين اطلاعات استفاده شده است و كليه داده ها در اين روش به صورت زوجهاي صفت –مقدار نامگذاري مي شود. اين روش ، پايه بسياري از روشها ي مطرح شده بعد ي در زمينه انتشار اطلاعات در شبكه اي حسگر را تشكيل مي دهد كه در اين تحقيق مورد بحث و بررسي قرار گرفته اند و در نهايت از لحاظ قابليت ها و نقاط ضعف و قوت، با يكديگر مورد مقايسه قرار گرفته اند

درباره :

شبکه های کامپیوتری , مسیریابی در شبکه ها , امنيت شبكه , شبکه كامپيوتري , شبکه های بی سیم Wireless , مسير يابي در شبكه , درباره :

شبکه های کامپیوتری , مسیریابی در شبکه ها , امنيت شبكه , شبکه كامپيوتري , شبکه های بی سیم Wireless , مسير يابي در شبكه ,

|

|

|

|

|

|

تحقيق : بررسي امنیت در شبکه های بی سیم

مقدمه

درحاليكه نسل بعدي شبكه بندي IT يا شبكه هاي بي سيم 802.11 در حال شكل گيري است، جولانگاه خوبي براي هكرها بوجود آمده است. اگر چه رمز گذاريهاي مؤثر و اعتبار دادن براي افزايش امنيت wireless LANها بكار گرفته ميشود ولي هكرها با استفاده از ابزارهاي سريع و آساني كه در اختيار دارند مي تواند حملات مؤثر و پيچيده اي را به اطلاعات موجود وارد آورند و آنها را در معرض خطر قرار دهند. همانند كامپيوترهاي شخصي درسال ١٩٨٠ و اينترنت در سال ١٩٩٠ ، Wireless LAN ها اينك مرز جديدي از تكنولوژي را در تشكيلات اقتصادي و نظام سرمايه گذاري ايفا مي كنند. بنابراين ،صحبت ما ايجاد رعب و وحشت و ممانعت از به كارگيري wireless LAN نيست، بلكه wireless LAN مي توانند توسط سيستم استاندارد اعتبار دادن و رمز گذاري كه حاوي نمايش24X7 و نيز جلوگيري از ورود سر زده و بدون اجازه به سيستم هاست، محافظت شوند. هدف ما، بررسي شكل اجمالي چگونگي خرابكاري هاي هكر ها و بهره برداري كردن از نقاط ضعف موجود در wireless LAN هاي802.11 و نيز ابزار هك كردن موجود كه در دسترس همگان ميباشد، است. در واقع اطلاعاتي كه در اينجا آورده شده، مجموعه اي از خطرات منتشر شده به wireless LAN هاست. هدف ما مطلع سازي مديران امنيتي IT از خطراتي كه در پيش رو دارند است. درواقع براي ايمن ساختن wireless LAN ها، سرمايه گذاران بايد ابتدا خطرات بالفعلي كه موجود است را مورد توجه قرار دهند.

در طول سال گذشته آناليز گر ها و افراد متخصص در مورد آسيب پذيري Wireless LAN و سياست هاي بكار گرفته در آن ، مقالات مختلفي را انتشار دادند ، از جمله اين موارد سيستم رمز گذاري است كه مي تواند براحتي شكسته شود و نيز Access point هاي گول زننده كه به مهاجمان امكان اتصال به شبكه شما را مي دهد. گزارشات اكثراً بر روي شكستن رمز گذاري متمركز شده اند ، خطر اتصال Access point غير مجاز با سيم ، و عدم اعمال سياست هاي امنيتي از سوي سرمايه گذاران براي Wireless LAN هاي خود مي باشد . عدم توجه به اين تله ها كه براي Wireless LAN ها بوجود مي آيد باعث تحريم كردن استفاده ازWireless LAN از ديد بعضي از سرمايه گذاران شده است .

البته افراد آگاه با بكارگيري و دسترسي لايه اي به امنيت كه همانند امنيت در شبكه هاي با سيم مهم است سعي در نيرومند كردن شبكه خود دارند. اين لايه بندي با قفل كردن پيرامون Wireless LAN مي تواند نحوه دسترسي به Wireless LAN را كنترل كند ، از داده ها محافظت كند و تر افيك كل شبكه را مورد بررسي قرار دهد................

درباره :

امنيت شبكه , درباره :

امنيت شبكه ,

|

|

|

|

|

|

تحقيق : بررسي فن آوري امنيت اطلاعات و ارتباطات با نگاه ويژه به بانكداري الكترونيكي

مقدمه :

با گسترش فناوري اطلاعات و ارتباطات، امنيت به يكي از مهمترين مباحث در فرآيند طراحي و مديريت سازمانها تبديل شده است. به خصوص در سيستمهاي بانكداري يكي از اصليترين مسائل مطرح، تأمين امنيت لازم براي انواع سيستمها و سرويسهاي بانكي است.

اصولاً امنيت بانك در دو سطح قابل بررسي است. سطح اول مربوط به امنيت پيامهايي است كه بين بانك و مشتريان مبادله ميشود. اين نوع امنيت شامل تصديق اصالت كاربران، صحت (عدم تغيير داده در زمان انتقال)، عدم انكار (جلوگيري از انكار هر يك از طرفين بعد از انجام كامل تراكنش)، محدود ساختن دسترسي به سيستم براي كاربران مجاز و تصديق اصالت شده (براساس سياست امنيتي تعيين شده) و حفظ محرمانگي است. سطح دوم از مسائل امنيتي مرتبط با سيستم بانك الكترونيكي، امنيت محيطي است كه دادههاي بانكي و اطلاعات مشتريان در آن قرار ميگيرد. اين نوع امنيت با اعمال كنترلهاي داخلي و يا ديگر احتياطهاي امنيتي امكانپذير ميشود.

امروزه ديگر به فن آوري امنيت به ديد يک محصول نگريسته نميشود، بلکه به اتفاق نظر اکثر متخصصين اين فن، امنيت يک فرآيند است؛ فرآيندي که مطابق با شکل زير بايد به چرخة حيات يک تشکل تزريق شود

با ديد فرآيند گونه بودن امنيت ميتوان به اين نتيجه رسيد که مقولة امنيت لازم است که در تمامي پيکرة يک سازمان يا تشکل لحاظ شود و نه تنها بر روي اطلاعات يا تجهيزات آن تشکل يا سازمان. موضوعات موجود در مقولة ........

درباره :

امنيت شبكه , شبکه كامپيوتري , فن آوری اطلاعات و ارتباطات , فن آوری اطلاعات و ارتباطات , درباره :

امنيت شبكه , شبکه كامپيوتري , فن آوری اطلاعات و ارتباطات , فن آوری اطلاعات و ارتباطات ,

|

|

|

|

|

|

پايان نامه : تهيه نرم افزار واسط دستگاه تست رله

چكيده :

يكي از مسائلي كه در هر سيستم قدرت بايد در نظر گرفته شود حفاظت آن در برابر وقوع احتمالي خطاست . اين مهم به عهدة سيستم حفاظتي گذارده شده است. قابليت تشخيص، انتخابگري و پايداري يك سيستم حفاظت از ويژگيهاي مهم آن به شمار ميرود كه در طراحي سيستم حفاظت و انتخاب اجزاي آن بايد مد نظر قرار گيرد. يك سيستم حفاظتي ازتجهيزات اندازه گيري (CVT و PT ،CT ) عناصر حفاظتي (رله يا فيوز)، كليدهاي قدرت و مدارات رابط بين آنها تشكيل شده است. از آنجا كه امنيت شبكه بر عهدة سيستم حفاظتي است و رله هاي حفاظتي به عنوان مغز تصميم گيرنده سيستم، از اهميت بسيار زيادي برخوردار ميباشند تست اين رله ها براي اطمينان از عملكرد صحيح آنها الزامي است. تست عملكرد رله توسط دستگاههاي تست رله انجام مي شود اين دستگاه ها با اعمال امواج ولتاژ و جريان مناسب به رله و دريافت سيگنالهاي خروجي رله به ارزيابي عملكرد رله ميپردازند. در گذشته از مدارهاي متشكل از سلف و مقاومت و ترانسفورمر داراي تپهاي مختلف براي توليد جريانها و ولتاژهاي تست استفاده ميشد با اين مدارها فقط امواج سينوسي با فركانس ثابت قابل توليد بود و امكان اعمال شكل موجهاي گذرا و داراي هارمونيك به رله ها وجود نداشت

همچنين روند انجام تست به صورت دستي تنظيم ميشد و اين مساله باعث كاهش دقت و سرعت تست مي گرديد . دستگاههاي تست امروزي با بهره گيري از كامپيوتر، امكان اعمال هرگونه شكل موجي را به رله دارند و روند تست در آنها با برنامهريزي آنها به صورت اتوماتيك انجام مي شود. دستگاه كامپيوتري تست رله كه در آزمايشگاه تحقيقاتي حفاظت دانشكدة برق دانشگاه اميركبير ساخته شده است داراي سه خروجي جريان در هر فاز و سه خروجي ولتاژ در هر فاز مي باشد. يكي از مسائلي كه در تست رله ها، بايد در نظر گرفته شود محدودة دامنة ولتاژ و جرياني است كه رله براي كار در آن ساخته شده است. رله هاي الكترومكانيكي به سطوح نسبتاً بالايي از جريان و ولتاژ نياز دارند در حاليكه رلههاي ديجيتالي با ولتاژ و جريان كم كار ميكنند. محدودة خروجيهاي اين دستگاه براي تست انواع رلههاي الكترومكانيكي،

استاتيك و ديجيتال مناسب است. در پروژههاي قبلي سخت افزار دستگاه طراحي و ساخته شده است و نرم افزاري نيز براي آن نوشته شده است. در اين پروژه اين نرم افزار تكميل شده است و بعضي از روشهاي به كار رفته در آن اصلاح شده است. برنامهاي براي شبيه سازي ترانسفورمرهاي ولتاژ و جريان با منحني مغناطيسي غيرخطي نوشته شده است كه به همراه نرم افزار براي شبيه سازي شبكه ها در حالت گذرا مورد استفاده قرار گرفته است. براي تست گذراي رله هاي جريان زياد شبكه هايي به صورت نمونه شبيهسازي شده است كه پارامترهاي آنها قابل تنظيم توسط كاربر مي باشد. در حال حاضر دستگاه قادر به تست انواع رله هاي جريان زياد ، ديستانس ، ديفرانسيل ، فركانسي و ولتاژي در حالات مانا ، ديناميك و گذرا است.

درباره :

پست برق.ترانسفورماتور , امنيت شبكه , درباره :

پست برق.ترانسفورماتور , امنيت شبكه ,

|

|

|

|

|

|

پايان نامه : بررسي امنيت در مسيريابي شبكههايAd Hoc وپيشنهاد متدي براي توليد نوعي امضاي تصادفي در مسيريابيهاي امن

چكيده:

ايجاد امنيت در فرآيند مسيريابي در شبكههاي Ad Hoc يكي از مسائل باز مطرح در طراحي اين دسته از شبكهها است و در طي سالهاي گذشته روشهاي متعددي براي حل اين مسئله پيشنهاد شده است. در اين پاياننامه سعي شده است ابتدا پس از معرفي جنبههاي مختلف صورت مسئله، قابليت روشهاي پيشنهادي مورد بررسي قرار گرفته با يكديگر مقايسه شوند. اين بررسي نشان ميدهد، هيچ يك از روشهاي پيشنهادي جواب جامعي براي مسئله طرح شده نميباشند. پس از اين بررسي براي اولين بار روش مديريت كليد تصادفي به صورت خاص به مسئله امنيت در مسيريابي شبكههايAd Hoc اعمال شده است. براي اين كار در اين پاياي نامه يك روش جديد براي مديريت كليد تصادفي پيشنهاد شده است. سپس با شبيهسازي عملكرد روش پيشنهادي در شبكه، نشان داده شده است كه به ازاي انتخاب مقادير مناسب براي پارامترها در الگوريتم پيشنهادي، حد قابل قبولي از امنيت را ميتوان با استفاده از اين روش در شبكه ايجاد نمود. در ادامه با استفاده از روش پيشنهادي متدي براي توليد نوعي امضاي تصادفي در مسيريابيهاي امن پيشنهاد شده است و سپس عملكرد آن در شبكه به صورت محاسبه احتمال جعل اين نوع امضا مورد بررسي قرار گرفته است. در نهايت روش پيشنهادي براي توزيع كليد، بهينه سازي شده و قابليت آن در سناريوي مشابه با روش بهينهسازي نشده مقايسه شده است.

درباره :

امنيت شبكه , درباره :

امنيت شبكه ,

|

|

|

|

|

| آمار کاربران |

|

|

|

|

|

| عضويت سريع |

|

|

|

|

|

| دانلود فونت هاي كاربردي |

|

|

|

دريافت Download ( Farsi Fonts - Arabic Fonts ) Font

| نام فايل | اسم فونت | اسم فونت | | ARABICS.TTF | Arabic Style | عربيک استايل | | ARSHIA.TTF | Arshia | ارشيا | | BADR.TTF | Badr | بدر | | BADRB.TTF | Badr Bold | بدر بولد | | BSEPEHR.TTF | Sepehr | سپهر | | COMPSET.TTF | Compset | کامپ ست | | COMPSETB.TTF | Compset Bold | کامپ ست بولد | | ELHAM.TTF | Elham | الهام | | FANTEZY.TTF | Fantezy | فانتزي | | FARNAZ.TTF | Farnaz | فرناز | | FERDOSI.TTF | Ferdosi | فردوسي | | HOMA.TTF | Homa | هما | | IranNastaliq.ttf | Iran Nastaliq | ايران نستعليق | | JADIDB.TTF | Jadid Bold | جديد بولد | | KAMRAN.TTF | Kamran | کامران | | KAMRANB.TTF | Kamran Bold | کامران بولد | | KOODAKB.TTF | Koodak Bold | کودک بولد | | LOTUS.TTF | Lotus | لوتوس | | LOTUSB.TTF | Lotus Bold | لوتوس بولد | | MAJIDSH.TTF | Majid shadow | مجيد شدو | | MITRA.TTF | Mitra | ميترا | | MITRAB.TTF | Mitra Bold | ميترا بولد | | NASIMB.TTF | Nasim Bold | نسيم بولد | | NAZANIN.TTF | Nazanin | نازنين | | NAZANINB.TTF | Nazanin Bold | نازنين بولد | | PERSIAN.TTF | Pershian Nimrooz | پرشين نيمروز | | Persweb.ttf | Persian Web | پرشين وب | | PFONT.TTF | Persian Font | پرشين فونت | | ROYA.TTF | Roya | رويا | | ROYAB.TTF | Roya Bold | رويا بولد | | SEPEHR.TTF | Sepehr | سپهر | | SINAB.TTF | Sina Bold | سينا بولد | | TABASSOM.TTF | Tabassom | تبسم | | TITRB.TTF | Titr Bold | تيتر بولد | | TRAFFIC.TTF | Teraffic | ترافيک | | TRAFFICB.TTF | Teraffic Bold | ترافيک بولد | | YAGUT.TTF | Yagut | ياقوت | | YAGUTB.TTF | Yagut Bold | ياقوت بولد | | ZAR.TTF | Zar | زر | | ZARB.TTF | Zar Bold | زر بولد |

|

|

|

| مطالب محبوب |

|

|

|

|

|

| خبرنامه |

|

|

|

برای اطلاع از آپیدت شدن وبلاگ در خبرنامه وبلاگ عضو شوید تا جدیدترین مطالب به ایمیل شما ارسال شود

لطفا صبر کنید ...

|

|

|

| پيوند هاي روانه |

|

|

|

|

|

| لینک دوستان |

|

|

|

|

|

| فالنامه |

|

|

|

|

|

|